エンタープライズユーザー

エンタープライズユーザーは、GitLabサブスクリプションを購入した組織が管理するユーザーアカウントです。

エンタープライズユーザーは、メンバーリストの名前の横にあるエンタープライズバッジによって識別されます。

エンタープライズユーザーのプロビジョニング

ユーザーアカウントは、以下の場合にエンタープライズアカウントと見なされます:

ユーザーは、ID プロバイダ(IdP)を、メールアドレスがサブスクライブする組織のドメインと一致する GitLab アカウントに手動で接続することもできます。これらの2つのアカウントを接続する際に作成者を選択することで、一致するメールアドレスを持つユーザーアカウントはエンタープライズユーザーとして分類されます。しかし、このユーザーアカウントはGitLabのEnterpriseバッジを持っておらず、グループオーナーはこのユーザーの二要素認証を無効にすることができません。

ユーザーは複数のグループのメンバーになることができますが、各ユーザーアカウントは一つのグループによってのみプロビジョニングすることができます。その結果、ユーザーは1つのトップレベルグループの下でのみエンタープライズユーザーとみなされます。

グループの検証済みドメイン

以下の自動プロセスは、検証済みドメインを使用して実行されます:

認証済みドメインの設定

前提条件:

- カスタムドメイン名

example.comまたはサブドメインsubdomain.example.com。 - ドメインのサーバーコントロールパネルにアクセスし、ドメインの所有権を確認するためのDNS

TXTレコードを設定します。 - グループのプロジェクト。

- 最上位グループのオーナーロールを持っている必要があります。

ドメイン検証は、トップレベルのグループと、そのトップレベルの親グループの下にネストされたすべてのサブグループとプロジェクトに適用されます。

複数のグループのドメインを検証することはできません。たとえば、’group1’ という名前のグループに ‘domain1’ という検証済みドメインがある場合、’group2’ という名前の別のグループでも ‘domain1’ を検証することはできません。

検証済みドメインの設定は、GitLab Pagesでカスタムドメインを設定するのと似ています。しかし

- GitLab Pagesのウェブサイトを持っている必要はありません。

- ドメイン検証はトップレベルのグループで適用され、すべてのネストしたサブグループとプロジェクトに適用されますが、ドメイン検証のため、ドメインを単一のプロジェクトにリンクする必要があります:

- ドメイン検証は選択したプロジェクトに関連付けられます。

- GitLab Pagesのカスタムドメイン検証機能を再利用します。

- ドメインの所有権を確認するために、DNSレコードに

TXTのみを設定する必要があります。

トップレベルグループのドメイン検証リストに表示されるだけでなく、ドメインは選択したプロジェクトにも表示されます。このプロジェクトで少なくともメンテナーのロールを持つメンバーは、ドメイン検証を変更または削除できます。

必要に応じて、新しいプロジェクトを作成して、トップレベルグループの直下にドメイン検証を設定できます。この場合、ドメイン検証を変更できるのは、少なくともメンテナー ロールを持つメンバーに制限されます。

グループ・レベルのドメイン検証の詳細については、エピック5299を参照してください。

1.一致するメール・ドメインにカスタム・ドメインを追加

カスタムドメインは、メールドメインと完全に一致する必要があります。例えば、Eメールがusername@example.com の場合、example.com ドメインを確認します。

- 左側のサイドバーで、「検索」を選択するか、または「アクセス」してトップレベルグループを検索します。

- 設定 > ドメイン認証を選択します。

- 右上の「ドメインの追加」を選択します。

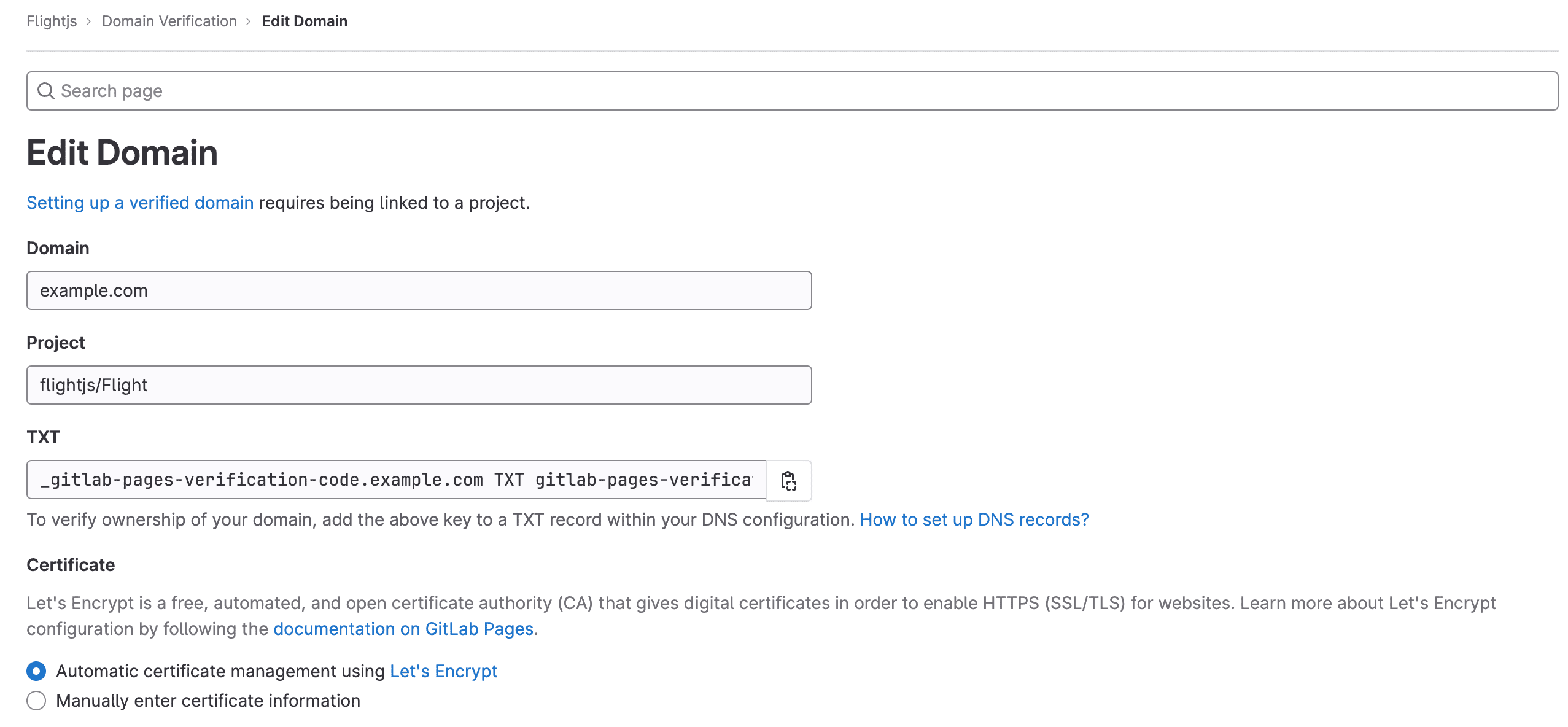

- Domainにドメイン名を入力します。

- Projectでは、プロジェクトにリンクします。

-

証明書

- SSL証明書をお持ちでない場合、または使用したくない場合は、[Let’s Encryptを使用した証明書の自動管理]を選択したままにしてください。

- オプション。手動で証明書情報を入力する] トグルをオンにして、SSL/TLS 証明書を追加します。証明書とキーを後で追加することもできます。

- ドメインの追加]を選択します。

2.検証コードを取得

新しいドメインを作成すると、認証コードが表示されます。GitLab から値をコピーし、ドメインのコントロールパネルにTXT レコードとして貼り付けます。

3.ドメインの所有権を確認

すべてのDNSレコードを追加した後、ドメインの所有者を確認します:

- 左のサイドバーで、Search(検索)を選択するか、Go to(移動)を選択してグループを探します。

- 設定 > ドメイン認証を選択します。

- ドメインテーブルの行で、検証の再試行({retry})を選択します。

注:

- ドメイン認証は、GitLab.comユーザーをエンタープライズユーザーとしてマークするために必要です。

- DNSの伝播には最大24時間かかることがありますが、通常は数分で完了します。完了するまで、ドメインは未認証と表示されます。

- ドメインが検証されたら、検証レコードをそのままにしておきます。ドメインは定期的に再検証され、レコードが削除されると無効になる場合があります。

- ドメインの検証に有効な証明書は必要ありません。

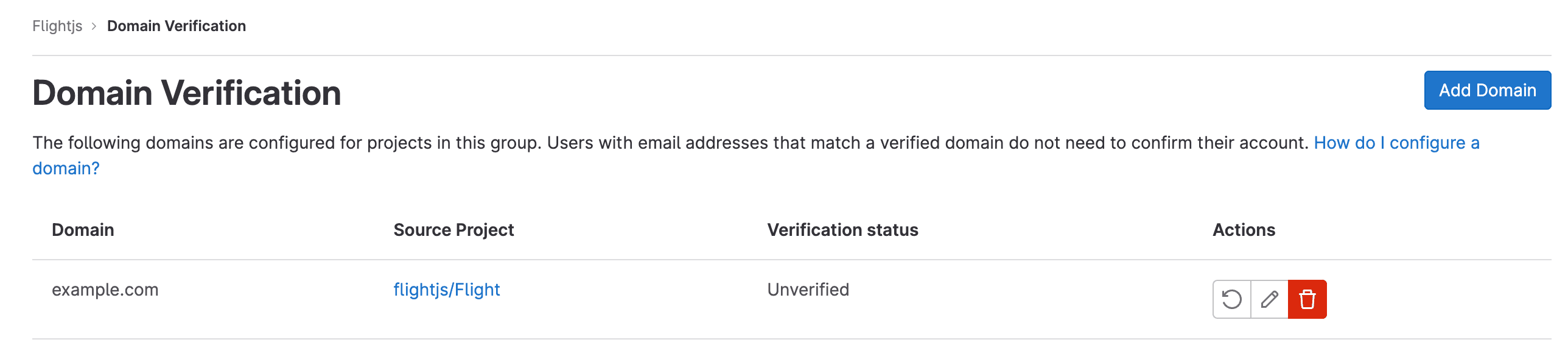

グループ内のドメインを表示

グループ内のすべての設定ドメインを表示します:

- 左側のサイドバーで、「検索」を選択するか、または「アクセス」してトップレベルグループを検索します。

- 設定 > ドメイン認証を選択します。

すると

- 追加されたドメインのリスト。

- ドメインのステータスの確認済みまたは未確認。

- ドメインが設定されたプロジェクト。

グループのドメイン管理

ドメインを編集または削除するには

- 左側のサイドバーで、「検索」を選択するか、または「アクセス」してトップレベルグループを検索します。

- 設定 > ドメイン認証を選択します。

- ドメイン検証を表示する場合は、該当するドメインの隣に表示されているプロジェクトを選択します。

- 関連するGitLab Pages カスタムドメインの説明に従って、ドメインを編集または削除します。

ネームスペースでエンタープライズユーザーを管理

有料プランのネームスペースのトップレベル・オーナーは、そのネームスペース内のエンタープライズ・ユーザー・アカウントの情報を取得および管理できます。

これらのエンタープライズ・ユーザー固有のアクションは、標準のグループ・メンバー権限に追加されます。

二要素認証の無効化

GitLab 15.8で導入されました。

トップレベルのグループオーナーは、エンタープライズユーザーの二要素認証(2FA)を無効にすることができます。

2FAを無効にするには

- 左のサイドバーで、Search(検索)を選択するか、Go to(移動)を選択してグループを探します。

- 管理 > メンバーを選択します。

- Enterpriseバッジと2FAバッジを持つユーザーを検索します。

- More actions({ellipsis_v})を選択し、Disable two-factor authenticationを選択します。

ユーザーが企業グループ以外のグループやプロジェクトを作成できないようにします。

SAML ID 管理者は、SAML レスポンスを設定できます:

- ユーザがグループを作成できるかどうか。

- ユーザーが作成できる個人プロジェクトの最大数。

詳細は、対応する SAML 応答のユーザー属性を参照してください。

プロビジョニングされたユーザの電子メール確認のバイパス

トップレベルグループのオーナーは、確認メールをバイパスするように検証済みドメインを設定できます。

APIでユーザーのメールアドレスを取得

トップレベルのグループオーナーは、グループおよびプロジェクトメンバーのAPIを使用して、メールアドレスを含むユーザー情報にアクセスできます。

トラブルシューティング

企業ユーザーの二要素認証を無効にできません

エンタープライズユーザがエンタープライズバッジを持っていない場合、最上位グループのオーナーはそのユーザの2FAを無効にしたりリセットしたりすることはできません。代わりに、オーナーはエンタープライズユーザーに対して、利用可能な回復オプションを検討するよう伝える必要があります。